認識企業帳號和裝置的身分證 — Active Directory(AD).下集: AD 防護基礎管理指南

Cindy Liu / Marketing Specialist

AD 如同一把雙面刃,若疏於管理,身分和存取安全恐怕將產生疑慮。根據奧義智慧和戴夫寇爾於2024上半年公布的調查分析顯示,台灣有7成企業的 AD 存在不安全設定。在 認識企業帳號和裝置的身分證 — Active Directory(AD).上集:AD 概念入門及應用說明 中,我們介紹了 Active Directory (AD) 的基本概念及其在企業中的應用和優勢,本集則將會介紹 AD 安全與基本管理指南。

重點回顧👉認識企業帳號和裝置的身分證 — Active Directory(AD).上集:AD概念入門及應用說明

AD防護的重要性

由於 AD 就如同企業內部帳號和裝置的身分證,因此也有可能成為駭客攻擊的潛在目標,企業在自行建置 AD 架構時若規劃錯誤,導致 AD 配置不當或有疏漏(如不正確的群組策略、過高的權限分配等),可能會使 AD 效用無法最大化,或無意中讓攻擊者有機會進行滲透。近年有部分資安事件是因 AD 被入侵而起,因此也別忘了謹慎看待 AD 的保護及配置,且透過保護 AD,也可以幫助企業確保其身份驗證和資源存取控制符合規範。

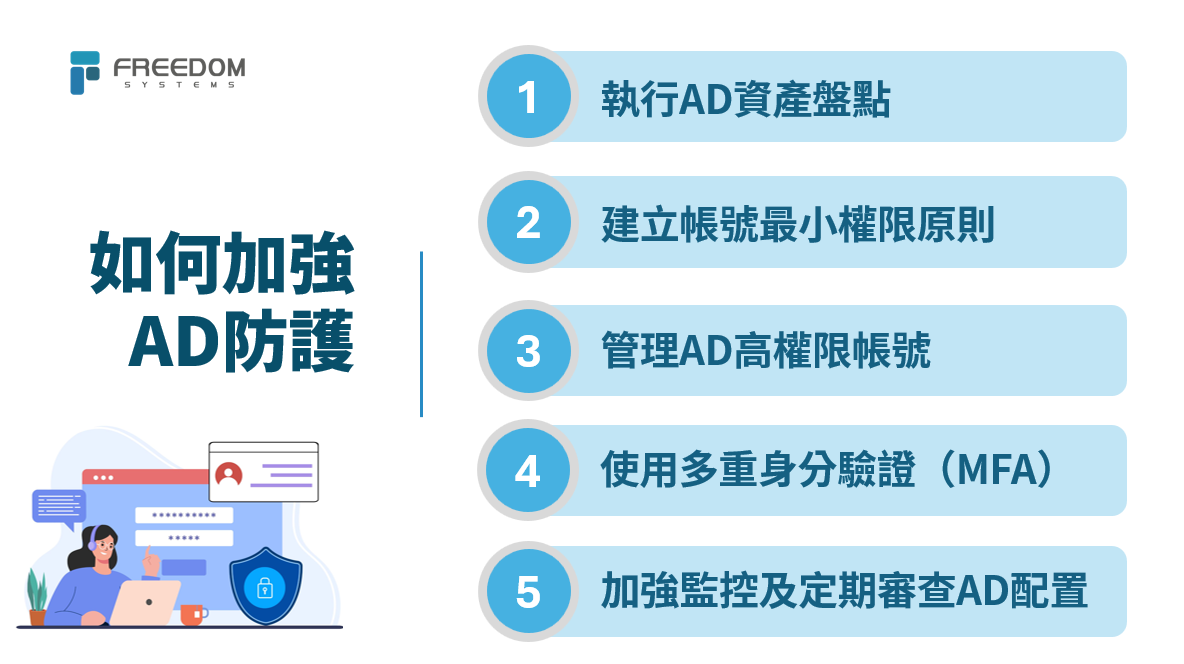

如何加強AD防護?

1. 執行 AD 資產盤點:定期盤點 AD 內部的各項資源,比如:OU 內的所有設備及用戶、網域和命名慣例。

- OU 內的設備及用戶:確認帳號和裝置是否仍在使用、帳號是否屬於正確的 OU。若帳號過期或設備未使用、不合規時,則標記為需刪除或修正的項目,避免資源混亂或增加破口;而使用中的一般帳號則確保其遵循公司分類結構,以簡化管理並強化安全。

- 網域和命名慣例:檢查域控制器的配置,確保所有命名慣例(如域名、OU 命名等)符合企業的安全標準。命名慣例的規範有助於提高資源的可管理性和一致性,並且可以降低由於命名不規範而導致的配置錯誤。

2. 建立帳號最小權限原則:確認並修正過高或無效的權限。普通員工的帳號應只授權必要的應用程式存取權限,而管理員帳號權限應僅限於執行管理任務的特定範圍,以避免某支帳號被竊取時駭客取得過多權限。而當員工離職或職務變動時,也應即時回收及調整其權限。

3. 管理 AD 高權限帳號:高權限帳號僅授權必要人員使用即可,且管理帳號與普通工作帳號分開使用。

4. 使用多重身分驗證(MFA):高權限帳號以及透過 VPN 遠端訪問 AD 環境的帳號皆應強制啟用 MFA,避免密碼破解後被輕易滲透。

5. 加強監控及定期審查 AD 配置:允許授權人員監控系統中任何未經授權或不安全的活動,並定期檢查 GPO 配置(密碼政策、鎖定政策等)以及網域控制器(Domain Controller, DC)。亦可定期進行安全測試和滲透測試,模擬攻擊行為,及時發現和修補漏洞。

小結

AD 因其強大且靈活的功能,在管理上也相對有其複雜性,若企業有意但尚未佈署 AD 環境,建議可諮詢專業顧問進行規劃建置,由經驗較豐富的專業人員協助完成配置及設定,避免不良實作所導致的設定錯誤以及資安漏洞。企業內部若已有 AD,然企業內部人員因日常工作已無暇管理基礎架構,或對資安領域認識度較薄弱,則可透過上述簡單指引初步提高 AD 的防禦能力。隨著威脅不斷演變,對 AD 的保護也應持續進行更新和優化,保障企業關鍵資源免受侵害,實現長期的穩定與安全。

參考來源 :

∎ 參考資料 | 2024臺灣AD防護現況大公開,兩家本土資安業者持續示警,呼籲企業重視多種管理設定不當引發的風險 | iThome

∎ 參考資料 | 保護 Active Directory 的最佳做法 | Microsoft Learn

∎ 參考資料 | 8個Active Directory 最佳安全方法以及如何保護AD防禦勒索軟體攻擊,Information Security 資安人科技網

減輕 IT 負擔👉委外服務,降低AD管理困難度

© 2025 Freedom Systems Inc. All rights reserved.

© 2025 Freedom Systems Inc. All rights reserved.