開始遠距辦公前 這些資安防護你做到了嗎?

近期因新型變種病毒 Omicorn 的蔓延,使疫情再度升溫,許多企業紛紛重啟遠距辦公方針,避免擴大感染影響營運。有了過去兩年的經驗,遠距辦公方案的執行對大多數企業而言理應並非難事,但是企業往往為了急著啟動遠距,並未將資安風險管理納入全盤考量。

A先生所就職的公司也立即採取了遠距辦公措施。剛出差結束,在飯店隔離的A先生使用了自己的筆電連上飯店網路,登入IT幫他開好的VPN連進公司系統,為了方便他將雲端的帳密儲存在瀏覽器上。此時,A先生收到了一封似乎是不熟同事群發的電子郵件,雖然疑惑但還是依照內容指示下載附件……

以上情境中,A先生做了數個看似無傷大雅,卻會造成資安缺口與風險的舉動。企業在為了保護員工健康而急著開啟遠距辦公模式前,不妨先檢視一下每項資安防護措施皆完善與否,就像是在替公司的資訊環境施打疫苗,避免或減輕其遭受駭客的侵害。

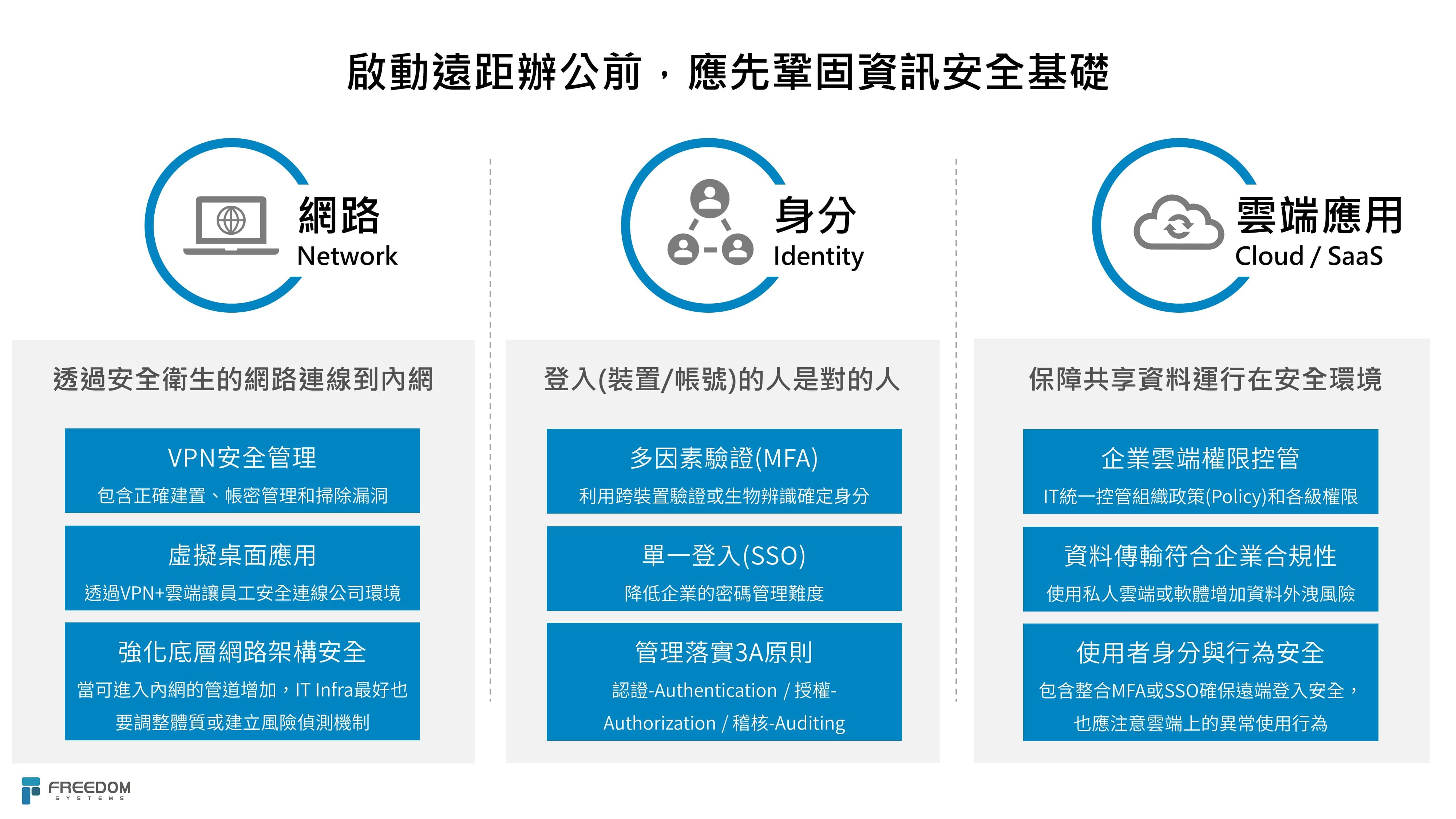

開始遠距前 三招啟動基礎安全防護

網路安全大廠Fortinet在其遠距工作網路資安報告中提出,全球有60%企業表示在啟動遠距辦公後,針對其安全漏洞的攻擊活動有顯著增加的趨勢。其中有90%遭透過釣魚郵件駭入企業內網,另有60%屬於端點上的機敏資料外洩風險。此外,資安大廠 Palo Alto Networks 2021年曾訪問300名企業IT決策者,有66%的台灣企業投入強化資安部署,79%公司提供資安培訓,提升員工資安意識,以及49%公司花費40%以上的IT支出在資安方面。

注意網路連線衛生,加強VPN安全管理

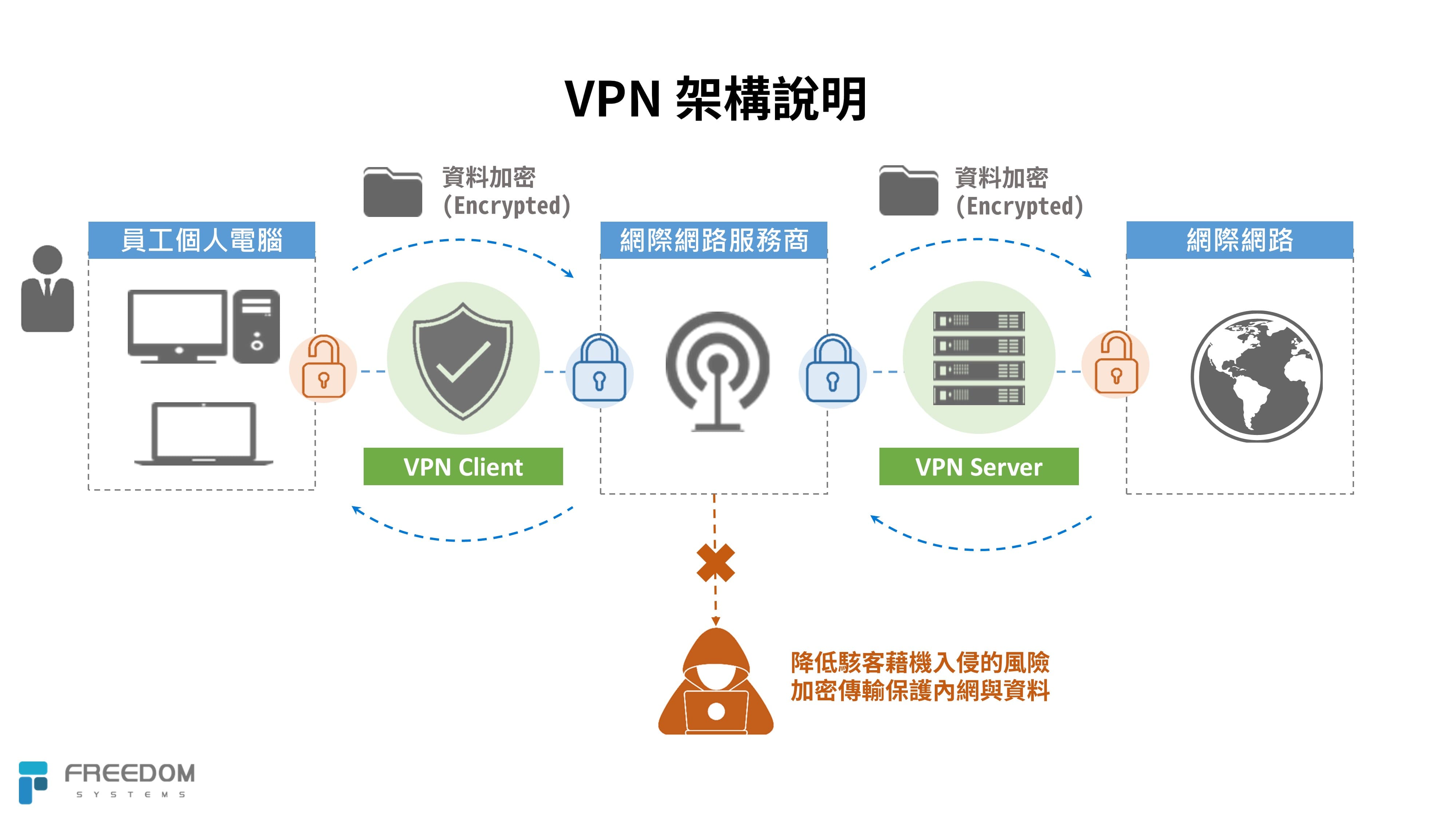

因應疫情再度升溫,許多公司要求員工在家辦公,但若公司未配發電腦,或員工使用不安全的網路連線(如咖啡廳、飯店等公共網路)則有高度的機敏資料外洩風險。此時需建置 VPN(虛擬私人網路)遠端連線加密通道,讓遠距辦公的員工與企業間建立加密通道,除了可以存取基本的財會系統、 ERP外,更能保障內網加密傳輸與遠端連線安全。

永不信任、一律驗證:遠端登入之身分安全

無論是否加密,駭客都可以利用大量工具計算密碼組合,或透過惡意軟體感染裝置進而取得帳號資訊,先前就有報導指出,一名遠距辦公的員工因將密碼儲存在瀏覽器,並使用被植入惡意軟體的電腦,使得駭客成功登入其 VPN 帳號並竊取公司機敏資料。

為確保「登入的人是對的人」,可以使用以 AD 技術整合 「多因素認證機制(MFA)」和「單一登入(SSO)」等雲端功能應用,前者MFA代表使用者須通過多重認證機制,才能得到授權,例如當使用者登入系統時會傳送驗證通知至手機,使用者須在手機上核准、甚至輸入指紋,才能登入成功,以此避免他人暴力破解的可能性;而後者 SSO 則表示使用者只需登入一次,便可以使用其他受保護的程式,不需再次登入。因此當確認登入者為企業員工後,再採用 SSO 管理企業的重要系統,即可更安全的驗證身分與管理密碼。

兼具方便與安全 為雲端協作軟體加裝防護

遠距辦公必會使用到視訊會議等雲端協作工具,因此如何選擇也成了一大課題,先前某知名視訊軟體就曾爆出有機密資料或個資外洩的極高風險,更何況許多企業還在使用未經整合的通訊或雲端平台,除了不能確保企業合規性與稽核要求、GDPR等,更讓安全性脫離IT控管。

使用企業級的雲端平台如 Microsoft 365 進行線上會議、檔案編輯,除了讓IT可以統一控管組織資料政策(Policy)、使用者權限、釣魚郵件規則等,更可以整合上述的多因素驗證(MFA)來確保遠端登入的身分安全,或是結合資料外洩防護(DLP),追蹤組織雲端上的機敏資料安全。最重要的是,讓員工使用方便安全的工具,不僅能提升遠距生產力,也避免因在家作業不便而「出怪招」—像是把重要報表放上Line或私人雲端—無意間造成資安破口。

遠距辦公新常態 防堵資安風險需長遠佈局

COVID-19 疫情始終起伏不定,後疫情時代已成為過往,為保持正常營運並降低資安風險,企業應正視在遠距及混合工作模式下可能會產生的問題,包含針對遠距模式安全漏洞而增加的攻擊活動,以及內部缺乏資安技術與意識的潛在弱點,並提前佈局預防措施。

遠距模式將資安戰線擴大到員工家中,除了強化企業IT環境中的資安架構,更重要的是,企業應該加強遠距工作者的教育訓練,提升內部資安意識,避免諸如誤觸釣魚信件、洩漏帳密或資料、濫用公用電腦或網路、讓裝置被病毒感染或暴力破解......等常見使用者疏失造成破口。

即將實施或正在進行遠距辦公的企業不妨開始檢視自身有無符合三大基礎安全性作為,由上而下(Top-down)培養組織的數位轉型意識與資訊安全文化,及早發現問題、及早治療,才能真正由內而外建立安全高效的生產力環境。

專題編輯 / Amy Chen

© 2025 Freedom Systems Inc. All rights reserved.

© 2025 Freedom Systems Inc. All rights reserved.